Enter your hashes here and we will attempt to decrypt them for free online.

What is this tool

Hashes.com is a hash lookup service. This allows you to input an MD5, SHA-1, Vbulletin, Invision Power Board, MyBB, Bcrypt, WordPress, SHA-256, SHA-512, MYSQL5 etc hash and search for its corresponding plaintext («found») in our database of already-cracked hashes.

It’s like having your own massive hash-cracking cluster — but with immediate results!

We have been building our hash database since August 2007.

We are not cracking your hash in realtime — we’re just caching the hard work of many cracking enthusiasts over the years.

The MD5 message-digest algorithm is a widely used hash function producing a 128-bit hash value. Although MD5 was initially designed to be used as a cryptographic hash function, it has been found to suffer from extensive vulnerabilities. It can still be used as a checksum to verify data integrity, but only against unintentional corruption. It remains suitable for other non-cryptographic purposes, for example for determining the partition for a particular key in a partitioned database. The weaknesses of MD5 have been exploited in the field, most infamously by the Flame malware in 2012.

КАК РАСШИФРОВАТЬ ХЭШ SHA-256, MD-5, Bcrypt! БЫСТРО И ПРОСТО!

The CMU Software Engineering Institute considers MD5 essentially cryptographically broken and unsuitable for further use. MD5 Decrypt.

In cryptography, SHA-1 (Secure Hash Algorithm 1) is a cryptographic hash function which takes an input and produces a 160-bit (20-byte) hash value known as a message digest – typically rendered as a hexadecimal number, 40 digits long. It was designed by the United States National Security Agency, and is a U.S. Federal Information Processing Standard. Since 2005 SHA-1 has not been considered secure against well-funded opponents, and since 2010 many organizations have recommended its replacement by SHA-2 or SHA-3. Microsoft, Google, Apple and Mozilla have all announced that their respective browsers will stop accepting SHA-1 SSL certificates by 2017.

SHA1 Decrypt.

The MySQL5 hashing algorithm implements a double binary SHA-1 hashing algorithm on a users password. MySQL Decrypt.

NT (New Technology) LAN Manager (NTLM) is a suite of Microsoft security protocols that provides authentication, integrity, and confidentiality to users. NTLM is the successor to the authentication protocol in Microsoft LAN Manager (LANMAN), an older Microsoft product. The NTLM protocol suite is implemented in a Security Support Provider, which combines the LAN Manager authentication protocol, NTLMv1, NTLMv2 and NTLM2 Session protocols in a single package. Whether these protocols are used or can be used on a system is governed by Group Policy settings, for which different versions of Windows have different default settings.

NTLM passwords are considered weak because they can be brute-forced very easily with modern hardware. NTLM Decrypt.

SHA-2 (Secure Hash Algorithm 2) is a set of cryptographic hash functions designed by the United States National Security Agency (NSA). They are built using the Merkle–Damgård structure, from a one-way compression function itself built using the Davies–Meyer structure from a (classified) specialized block cipher. SHA-2 includes significant changes from its predecessor, SHA-1. The SHA-2 family consists of six hash functions with digests (hash values) that are 224, 256, 384 or 512 bits: SHA-224, SHA-256, SHA-384, SHA-512, SHA-512/224, SHA-512/256. SHA256 Decrypt.

Как взломать аккаунт в майнкрафт

Источник: hashes.com

Как расшифровать пароль из базы данных майнкрафт

FREE-CHECKER

VIP-CHECKER

LIST-CHECKER

EMAIL-CHECKER

PHONE-CHECKER

Hard-Декодер

Скрыть ник

Купить статус

Мы В Telegram

Базы в чекере

Тех. поддержка

156323130 —> 156323130 Строк в базе

53923 —> 53923 Пользователей

9326 —> 9326 VIP Клиентов

5505493 —> 5505493 Использований

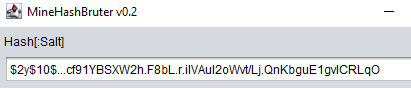

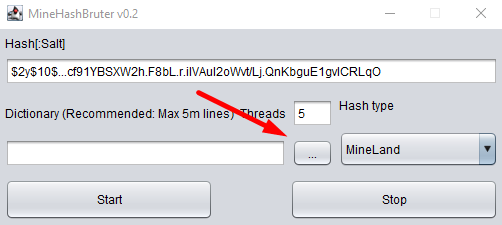

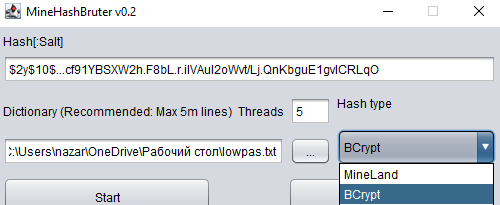

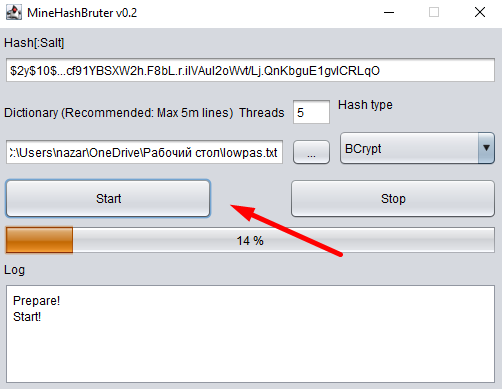

Расшифровка типов хешей BCrypt и MineLandHash

• Открываем файл

• В первую строчку вставляем хеш из чекера.

• Выбираем наш словарь.

• Выбираем тип хеша(BCrypt или MineLand)

• Нажимаем кнопку и ждем конца загрузки.

• Если пароль нашелся, нам его выдаст, если пароля не нашлось, пробуем следующий хеш.

22316 23:01 13.08.2020

Источник: vipchecker.ru

Как узнать пароль MySQL или не ищем приключений на свою голову

От автора: вы куда полезли через ограду, гражданин! На заборе написали пароль, чтоб не забыть. Так может вы с этой стороны написали? Да нет – это не мой написан. Ну, удачных поисков, а всем остальным я расскажу, как узнать пароль MySQL, не перелезая через чужие заборы.

Нет ничего проще!

Если у вас есть элементарные знания и навыки обращения с СУБД MySQL, и (главное) учетная запись администратора, то узнать пароли всех пользователей можно в два счета. Для этого можно использовать как программные оболочки, так и команды SQL.

Что представляет собой сервер СУБД? Это обычная база данных, содержащая в себе всю нужную для работы MySQL информацию. Здесь хранятся все настройки сервера, баз, сведения о плагинах, дате и времени, пользовательские учетные записи, их привилегиях и паролях. В контексте данной статьи нас интересует значения последних.

Чтобы узнать пароль MySQL, нужно зайти на сервер под своей учеткой администратора. Затем открыть системную базу данных с именем «mysql» и сделать выборку значений из таблицы user. Для наглядности все интересующие сведения (значения паролей) мы получим с помощью php MyAdmin.

Откроем системную БД, и посмотрим на содержимое нужной нам таблицы «сблизи»: в одном из ее столбцов прописаны все пароли. Как видите, ничего сложного и для этого нам понадобилось всего несколько минут. Но что это такое? Кто «стибрил» из таблицы понятные значения паролей и заменил их какой-то «абракадаброй»!

Спокойствие, и только спокойствие! Никто ничего «не стибрил», просто в таблице указываются уже хешированные пароли. А что у вас глаза такие удивленные? Сейчас все разложим «по полочкам».

Как происходит шифрование в MySQL

Дело в том, что данная СУБД использует собственный алгоритм шифрования паролей. Точнее, не шифрования, а хеширования. Из-за этого пока никто не придумал способа, как расшифровать пароли в MySQL.

Существуют различные алгоритмы хеширования, но если при этом будет использоваться криптографическая толь, то шансов получить значение пароля сводится почти к 0. Криптографическая соль – это дополнительная строка, которая присоединяется к первоначальному значению. В результате на выходе (после хеширования) получается почти «невзламываемый» пароль.

Для установки пароля СУБД использует функцию PASSWORD(). Она не возвращает значения, которое было послано ей на обработку. Поэтому использовать данную функцию для получения «читаемого» пароля не получится. Единственное, что можно сделать – это получить хешированную строку по первоначальному значению. Синтаксис запроса:

Источник: webformyself.com