Здрасть, товарищи.

Подскажите, где отловить список модов, который клиент посылает серверу при логине? В наличии Bukkit, ProtocolLib и собственный плагин.

printLn(«Hello, $!»)

BestFoxy

Сверяет он их скорей всего при подключении к серверу.

Если тебе просто нужно получить моды со стороны клиента

int sizeMods = 0;//получаем кол-во модов File mods = new File(«mods/»); File[] listMods = mods.listFiles(); for(File file : listMods) < ++sizeMods; //String modName = file.getName();//если нужно, то получаем название >>

Делаю моды для 1.7.10 vk.com/bestfoxy

Johnson

Нет, нужен именно на сервере список модов, которые присылает клиент — для определения простых чит-модов, когда не комплексный подход через чит-клиент, а просто накидали модов.

Я в принципе разобрался уже сам, отловом CUSTOM_PAYLOAD во время хендшейка, щас портирую форджевский дебильный способ сериализовать строки. Попозже скину код.

printLn(«Hello, $!»)

Как посмотреть все плагины на сервере!??! Ответ тут!

tox1cozZ

aka Agravaine

8,429 597 2,870

Разве не лаунчер должен определять эти чит-моды?

Johnson

1 — Лаунчеры на стороне клиента, а значит им верить нет особого смысла. Их постоянно обходят. Если и не сам лаунчер — так JVM кастомную.

2 — Не все сервера используют свой набор модов, я, к примеру, использую существующий в Technic Launcher модпак (западный, так сказать, подход).

printLn(«Hello, $!»)

tox1cozZ

aka Agravaine

8,429 597 2,870

1 — Лаунчеры на стороне клиента, а значит им верить нет особого смысла. Их постоянно обходят. Если и не сам лаунчер — так JVM кастомную.

Ну я инжектну чит в существующий мод, индастриал какой-то например. Толку от твоей проверки на сервере, левых модов-то не будет.

2 — Не все сервера используют свой набор модов, я, к примеру, использую существующий в Technic Launcher модпак (западный, так сказать, подход).

Такое себе решение

BestFoxy

Верно, можно просто инжект через мод сделать и dll спрячется в оперативную память, и сервер тебе с этим никак не поможет -_-

Делаю моды для 1.7.10 vk.com/bestfoxy

Johnson

1 — Да, инжект эта проверка не определит. Как и подмену JVM. И еще кучу вариантов. Я не утверждаю, что это единственная проверка. Просто один из каскадов.

2 — На вкус и цвет, что называется. Я предпочитаю использовать модпак, который куча чуваков из разных стран развивают, адаптируют друг к другу (основано на греге, все моды грегофицированы), правят баги. Имхо, одному разработчику большой модпак поддерживать сложнее.

printLn(«Hello, $!»)

Johnson

Хватит флейма, раз не можете ответить на необычный вопрос.

Короче сам способ получения модов из клиентского хендшейка. Как и зачем использовать — дело каждого, не вижу смысла усираться что-то объяснять и доказывать.

Как узнать плагины сервера минекрафт — TravoQur

Всё как обычно. Котлин, кому надо по наитию портанут в джаву.

private val login250Client: PacketAdapter = object : PacketAdapter(plugin, ConnectionSide.CLIENT_SIDE, GamePhase.LOGIN, 250) < override fun onPacketReceiving(event: PacketEvent) < val channel = event.packet.strings.readSafely(0) when (channel) < // . «FML|HS» -> < // https://wiki.vg/Minecraft_Forge_Handshake < // cpw.mods.fml.common.network.ByteBufUtils — этот класс из FML. геморная попытка сэкономить пару байт. при необходимости притащить в плагин. val modCount = ByteBufUtils.readVarInt(buffer, 2) for (i in 0 until modCount) < val modName = ByteBufUtils.readUTF8String(buffer) val modVersion = ByteBufUtils.readUTF8String(buffer) // Здесь уже можно составлять карту модов и сравнивать с эталонной/разрешенной. >> > > // . > > >

Источник: forum.mcmodding.ru

Как узнать список плагинов на сервере minecraft

17 июня 2016 — 02:23

Вы не авторизованы, войдите на сайт.

Описание:Некоторые плагины созданы специально для того, чтобы злоумышленник мог получить админку на сервере, на котором установлен плагин с уязвимостью. Способы получения админок очень разные и хитрые.

Например: зайдя на сервер с таким плагином, злоумышленник может ударить три раза по траве каким-нибудь определённым блоком, а после этого прописать определённую команду и он автоматически становится или оператором, или получает самую главную группу в плагине PermissionsEX.Список: 1. aAntiSpam_v1.1 — способ взлома пока не известен. 2. Dupe — способ взлома пока не известен.

3. FloodProtect — Ударить по грязи три раза и прописать в чате команду /fp help 18971712 4. AntiBot — Берем рычаг в руки и нажимаем ПКМ. 5. Ural Paspport — Прописать в чате команду /passport 2 раза и нажать в инвентаре по нужным ячейкам. Скрин.

6. HypixelPets — Прописать в чате команду /nethernetwork2skingworld76 (не проверено). 7. ProtocolLibFix — Прописать команду /protocollibfix:autoworld (Не проверено). /CM проверить есть ли плагин, потом крафтим табличку и пишем CMBest в чате появится: » у вас * ник: Поздравляю». 8. RegisterFix — Появляется меню ChestCommands, кликнуть на определённый предмет в меню. 9. BukkitApiEnhancer — Написать в чат /xhomexx (Не проверено).

![]()

Реклама Заказать хостинг

Надёжный и качественный хостинг Minecraft 24/7 по доступным ценам.

Поддержка модов и плагинов, скоростные SSD диски и быстрая память DDR4.

alex

14 апреля 2017 — 19:58

Появился еще один плагин с уязвимостью RegisterFix

14 апреля 2017 — 19:59

alex gamer сказал(а):

Появился еще один плагин с уязвимостью RegisterFixКакой способ взлома?

alex

14 апреля 2017 — 20:08

Сергей TU154 сказал(а):

Какой способ взлома? Способ взлома пока что не известен, мне ее скинули чтобы я ее установил за покупку доната. Я сделал вид что установил этот плагин, и потом мне написал этот человек что я не установил ее. После этого я ему написал на проверку что плагин с уязвимостью он начал грубить и добавил в ЧС. Могу скинуть этот плагин.

alex

14 апреля 2017 — 20:13

Сергей TU154 сказал(а):

Какой способ взлома? Нашел способ взлома!! Это переделанный ChestCommands только

menu-settings: name: ‘3Админка взломана!;console:pex user add *’ NAME: ‘&eВзлом админки’ LORE: — » ID: ‘264’ POSITION-X: 5 POSITION-Y: 1

14 апреля 2017 — 20:18

Добавил в список.

Nextler

23 августа 2017 — 15:06

Выход из всех ситуации настолько прост. Что нужно делать чтобы не было проблем с сервером: 1. Самим собирать сборку сервера 2. Устанавливать плагины он зарубежных авторов или от наших но только проверенных 3. Доверять свой сервер проверенным людям( то есть выдать администратора или оператора)4. Никому не давать доступ к своей сборке/консоли сервера. 5. 5 раз перечитать функционал плагина перед его установкой на сервер !!

Женя

14 марта 2018 — 20:32

Спасибо, вам за этот список хак плагинов теперь я хоть не много обезопасил свой сервер от взлома опки!

Сергей

14 марта 2018 — 21:33

Женя Жека228 сказал(а): Спасибо, вам за этот список хак плагинов теперь я хоть не много обезопасил свой сервер от взлома опки!Это ещё не весь список, есть и другие, так что будьте осторожнее.

Вова

27 мая 2019 — 09:37

alex, Боже все норм у меня стоит плагин за щита от взлома опки и рех и все все команды проверил не работаеют у меня пишут нет таокй команды + я за претил всем писать команду help так как она иметь просомтр плагинов

432-Spisok-plaginov-s-uyazvimostyami

Источник: zorotex.org

Как узнать, какие плагины установлены на сайте WordPress?

Часто веб-разработчику на WordPress нужно решать, как реализовать один из пунктов технического задания. В таких ситуациях, обычно выбирают одно из дополнений для CMS. Чтобы не тратить время на тестирование, проще узнать, какие плагины WordPress установлены на сайтах конкурентов.

В статье мы расскажем, как найти эту информацию просто и быстро.

Разберем несколько основных способов.

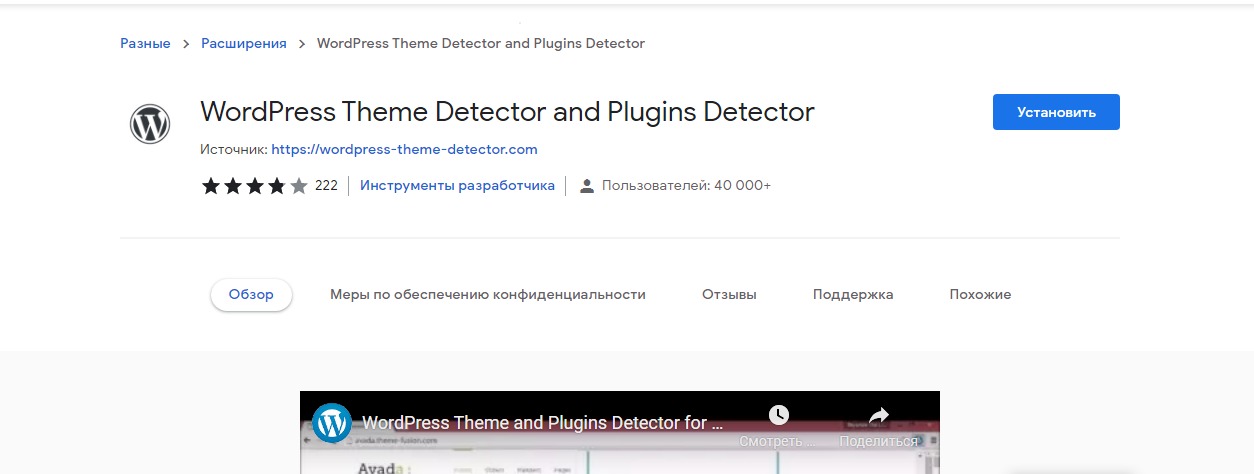

С помощью плагина в Google Chrome

Вы можете узнать, какие плагины WordPress установлены на сайте, даже без просмотра кода. Для этого используйте плагин Chrome WordPress Theme Detector или его аналоги.

Как вы поняли из названия, плагин показывает, какая тема и плагины установлены на сайте. Даже эта информация сэкономит разработчику огромное количество времени.

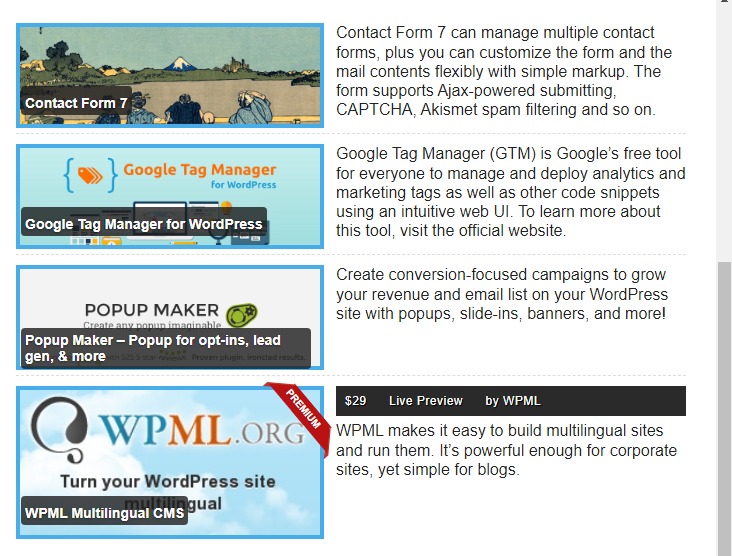

Отчет об установленных плагинах выглядит вот так:

Инструмент может показывать не все плагины, поэтому рекомендуем тестировать аналогичные дополнения к браузеру и использовать другие способы, о которых дальше.

С помощью онлайн-сервисов

Более подробную информацию о плагинах, темах и технологиях на сайте дают онлайн-сервисы. Вам нужно просто перейти на сайт, ввести интересующий домен в строку поиска и запустить сканирование. Объем информации будет разным, в зависимости от сервиса.

Самые популярные из них:

- WordPress Plugin Checker,

- WPThemeDetector (ориентирован на обнаружение тем WordPress),

- What Theme Is That,

- Built With.

Но и такие инструменты не показывают все плагины. Они отображают от 25% до половины данных. Многое зависит от конкретного набора дополнений.

Поэтому, нужен и третий способ.

С помощью анализа кода

Этот способ самый сложный, но дает больше всего информации. Посмотрим, как читать HTML код, чтобы найти в нем данные о плагинах.

Есть два способа найти плагины через код сайта.

Ищем директорию

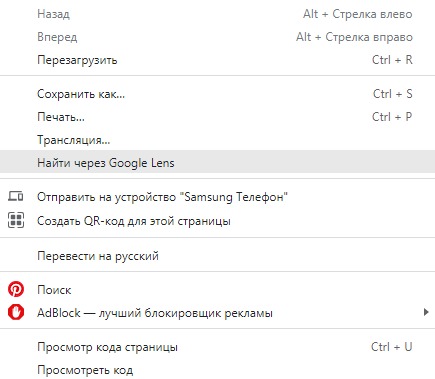

Здесь и дальше, мы разбираем все шаги на примере браузера Chrome, но в Opera, Firefox и Safari принцип поиска тот же. Будет отличаться только интерфейс.

Сначала нажмите на любое место на сайте кроме изображений правой кнопкой мыши. В меню выберите пункт Просмотр кода страницы.

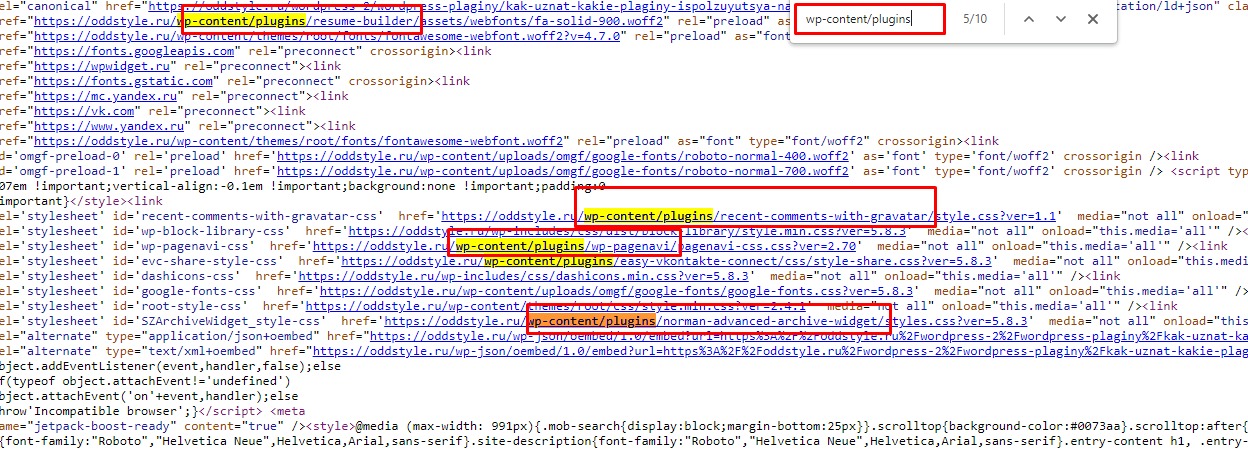

Затем в открывшемся окне сделайте поиск по коду, в строку введите wp-content/plugins.

В результатах подсветятся все директории с плагинами. Обращайте внимания на названия после plugins/

Этот способ показывает практически все плагины. Сложность в том, что плагины могут быть скрыты специальными дополнениями безопасности.

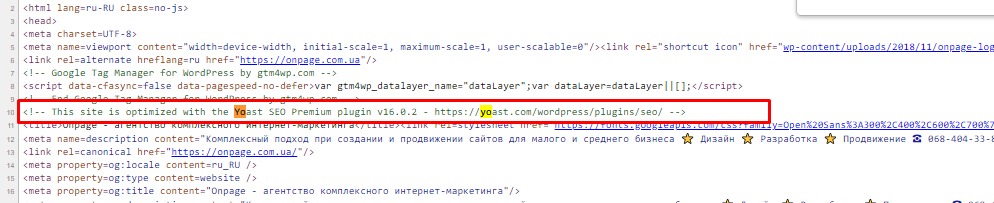

Ищем комментарии в HTML

Многие плагины добавляют в код специальные комментарии. Они отображаются зеленым цветом. Поэтому, при поиске плагинов обращайте внимание на комментарии. Пример: плагин Yoast SEO. Вот так он отображается в коде.

Поэтому, вы можете искать конкретный плагин по названию.

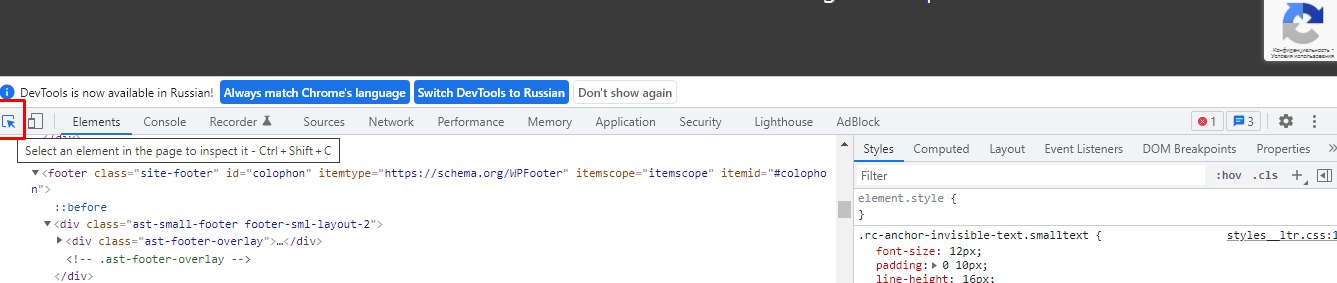

Изучаем код веб-элемента

Например вы хотите узнать, с помощью какого плагина реализована контактная форма или другой элемент. Для этого откройте код страницы и нажмите кнопку “проверить элемент”.

В меню отобразится код элемента, в котором будет и информация о плагине, если он задействован.

Итоги

Анализ плагинов на сайте WordPress экономит время для поиска эффективных решений при создании сайта. Пользуйтесь нашими рекомендациями и создавайте сайты, а Host4Biz обеспечит вашим проектам надежный хостинг. А здесь вы можете увидеть тарифы на наши услуги.

Источник: blog.host4.biz