ДА Я ОПОЗДАЛ Я ЗНАЮ НО МОЖЕТ БЫТЬ КОМУ-ТО ПРИГОДИТСЯ

Всем Привет, наверное уже все знают про критическую уязвимость java «Log4shell»

так скажем уязвимость нулевого дня

Когда хацкер, отправляет в чат сервера вот такую команду:

Спойлер: Команды

$

*Замена 10.10.10.10 на ip машины*

Уязвимость Log4j(log4shell) серьезно угрожает безопасности java приложений, в том числе серверам Майнкрафт

Если вы друг, хотите протестировать данную уязвимость НА СВОЁМ СЕРВЕРЕ

то гайд ниже

Спойлер: Гайд

Источник: anonymcheats.ru

Log4Shell Vulnerability

Log4Shell (CVE-2021-44228 and CVE-2021-45046) is a remote-code-execution (RCE) vulnerability, meaning it can force your computer to run any arbitrary Java code.

log4j уязвимость в minecraft. JNDI иньекция

Anyone can exploit this vulnerability by simply typing a special message into the Minecraft chat.

Log4Shell is caused by certain versions of the Log4j library, which are included in all Minecraft versions from 1.7 (released in 2014) to 1.18 (released in 2021). Both Minecraft clients and Minecraft servers can be vulnerable to this exploit.

Why care?

If you are playing on a Minecraft server and your Minecraft installation is vulnerable (even if the server is patched), then another player could, for example, install a virus on your computer by simply sending you a chat message. 1)

Affected versions

Wurst Client

| Wurst MC 1.19+ | Not affected | Relax, you’re good. | |

| Wurst MC 1.18.1 | Not affected | Relax, you’re good. | |

| Wurst MC 1.18 | Patched | Fabric Loader 0.12.10, Wurst 7.19 | Update Wurst or reinstall Fabric. |

| Wurst MC 1.17.1 | Patched | Fabric Loader 0.12.10, Wurst 7.19 | Update Wurst or reinstall Fabric. |

| Wurst MC 1.17 | Patched | Fabric Loader 0.12.10 | Reinstall Fabric. |

| Wurst MC 1.16.x | Patched | Fabric Loader 0.12.10 | Reinstall Fabric. |

| Wurst MC 1.15.x | Patched | Fabric Loader 0.12.10 | Reinstall Fabric. |

| Wurst MC 1.14.x | Patched | Fabric Loader 0.12.10 | Reinstall Fabric. |

| Wurst MC 1.12.x | Patched | Wurst 6.35.2 | Update Wurst. |

| ForgeWurst MC 1.12.2 | Patched | Forge 1.12.2-14.23.5.2856 | Reinstall Forge. |

| Wurst MC 1.11.x | Vulnerable | Do not use in multiplayer. | |

| ForgeWurst MC 1.11.2 | Vulnerable | Do not use in multiplayer. | |

| Wurst MC 1.10.x | Vulnerable | Do not use in multiplayer. | |

| Wurst MC 1.9.x | Vulnerable | Do not use in multiplayer. | |

| Wurst MC 1.8.x | Patched | Wurst 6.35.2 | Update Wurst. |

| Wurst MC 1.7.x | Vulnerable | Do not use in multiplayer. |

Note: Wurst 7.19 and later versions won’t even launch when used with a Fabric Loader version older than v0.12.12. This ensures that they cannot accidentally be installed in such a way that they would be vulnerable.

Wolfram Client

| Wolfram MC 1.12.x | Patched | Wolfram 9.8.1 | Update Wolfram. |

| Wolfram MC 1.11.x | Patched | Wolfram 9.8.1 | Update Wolfram. |

| Wolfram MC 1.10.x | Patched | Wolfram 9.8.1 | Update Wolfram. |

| Wolfram MC 1.9.4 | Patched | Wolfram 9.8.1 | Update Wolfram. |

| Wolfram MC 1.8.x | Patched | Wolfram 9.8.1 | Update Wolfram. |

Mo Glass

| Mo Glass MC 1.19+ | Not affected | Relax, you’re good. | |

| Mo Glass MC 1.18.1 | Not affected | Relax, you’re good. | |

| Mo Glass MC 1.18 | Patched | Fabric Loader 0.12.10, Mo Glass 1.6 | Update Mo Glass or reinstall Fabric. |

| Mo Glass MC 1.17.1 | Patched | Fabric Loader 0.12.10, Mo Glass 1.6 | Update Mo Glass or reinstall Fabric. |

| Mo Glass MC 1.17 | Patched | Fabric Loader 0.12.10 | Reinstall Fabric. |

| Mo Glass MC 1.16.x | Patched | Fabric Loader 0.12.10 | Reinstall Fabric. |

| Mo Glass MC 1.15.x | Patched | Fabric Loader 0.12.10 | Reinstall Fabric. |

| Mo Glass MC 1.14.x | Patched | Fabric Loader 0.12.10 | Reinstall Fabric. |

Note: Mo Glass 1.6 and later versions won’t even launch when used with a Fabric Loader version older than v0.12.10. This ensures that they cannot accidentally be installed in such a way that they would be vulnerable.

WI Zoom

| WI Zoom MC 1.19+ | Not affected | Relax, you’re good. | |

| WI Zoom MC 1.18.1 | Not affected | Relax, you’re good. | |

| WI Zoom MC 1.18 | Patched | Fabric Loader 0.12.10 | Reinstall Fabric. |

| WI Zoom MC 1.17.x | Patched | Fabric Loader 0.12.10 | Reinstall Fabric. |

| WI Zoom MC 1.16.x | Patched | Fabric Loader 0.12.10 | Reinstall Fabric. |

| WI Zoom MC 1.15.x | Patched | Fabric Loader 0.12.10 | Reinstall Fabric. |

| WI Zoom MC 1.14.x | Patched | Fabric Loader 0.12.10 | Reinstall Fabric. |

| WI Zoom MC 1.12.2 | Patched | Forge 1.12.2-14.23.5.2856 | Reinstall Forge. |

How to check your Wurst version

Your Wurst version is displayed in the top left corner of the screen.

How to check your Fabric Loader version

Note: Fabric Loader 0.12.12 further improves the Log4Shell patch to cover cases published by CVE-2021-45046. This doesn’t affect Minecraft by default, but it is theoretically possible that a mod would enable this issue.

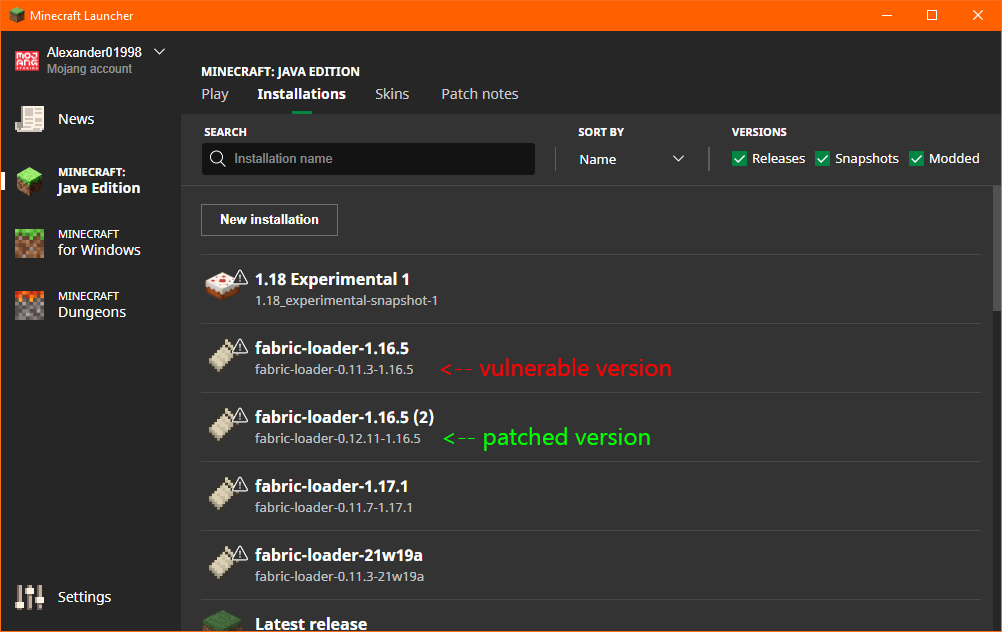

Official Launcher

Click on the “Installations” tab and check what it says under your Fabric installation(s):

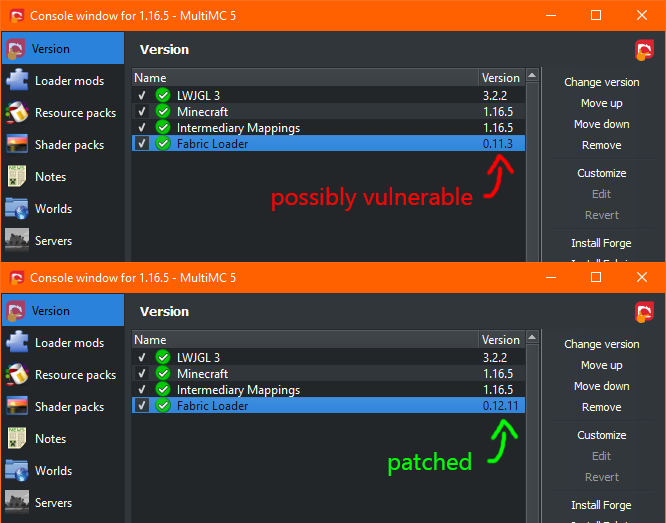

MultiMC

Note: MultiMC has released their own patch for the Log4Shell exploit. 2) If you are using MultiMC, you might be fine even with a vulnerable version, but you should do a test in singleplayer to be sure.

Click on “Edit Instance” and check what it says next to “Fabric Loader”:

How to test if you are affected

Open the Minecraft chat and enter the following message:

Then check your log file (default: %appdata%/.minecraft/logs/latest.log ).

If your Minecraft installation is vulnerable, you will see a long error like this in the logs:

[17:32:25] [Client thread/INFO]: [CHAT] $ 2021-12-11 17:32:29,077 Client thread WARN Error looking up JNDI resource [ldap://127.0.0.1/a]. javax.naming.CommunicationException: 127.0.0.1:389 [Root exception is java.net.ConnectException: Connection refused: connect] at com.sun.jndi.ldap.Connection.(Connection.java:243) at com.sun.jndi.ldap.LdapClient.(LdapClient.java:137) at com.sun.jndi.ldap.LdapClient.getInstance(LdapClient.java:1615) at com.sun.jndi.ldap.LdapCtx.connect(LdapCtx.java:2849) at com.sun.jndi.ldap.LdapCtx.(LdapCtx.java:347) at com.sun.jndi.url.ldap.ldapURLContextFactory.getUsingURLIgnoreRootDN(ldapURLContextFactory.java:60) at com.sun.jndi.url.ldap.ldapURLContext.getRootURLContext(ldapURLContext.java:61) at com.sun.jndi.toolkit.url.GenericURLContext.lookup(GenericURLContext.java:202) at com.sun.jndi.url.ldap.ldapURLContext.lookup(ldapURLContext.java:94) at javax.naming.InitialContext.lookup(InitialContext.java:417) at org.apache.logging.log4j.core.net.JndiManager.lookup(JndiManager.java:129) at org.apache.logging.log4j.core.lookup.JndiLookup.lookup(JndiLookup.java:54) at org.apache.logging.log4j.core.lookup.Interpolator.lookup(Interpolator.java:183) at org.apache.logging.log4j.core.lookup.StrSubstitutor.resolveVariable(StrSubstitutor.java:1054) at org.apache.logging.log4j.core.lookup.StrSubstitutor.substitute(StrSubstitutor.java:976) at org.apache.logging.log4j.core.lookup.StrSubstitutor.substitute(StrSubstitutor.java:872) at org.apache.logging.log4j.core.lookup.StrSubstitutor.replace(StrSubstitutor.java:427) at org.apache.logging.log4j.core.pattern.MessagePatternConverter.format(MessagePatternConverter.java:127) at org.apache.logging.log4j.core.pattern.PatternFormatter.format(PatternFormatter.java:38) at org.apache.logging.log4j.core.layout.PatternLayout$PatternSerializer.toSerializable(PatternLayout.java:333) at org.apache.logging.log4j.core.layout.PatternLayout.toText(PatternLayout.java:232) at org.apache.logging.log4j.core.layout.PatternLayout.encode(PatternLayout.java:217) at org.apache.logging.log4j.core.layout.PatternLayout.encode(PatternLayout.java:57) at org.apache.logging.log4j.core.appender.AbstractOutputStreamAppender.directEncodeEvent(AbstractOutputStreamAppender.java:177) at org.apache.logging.log4j.core.appender.AbstractOutputStreamAppender.tryAppend(AbstractOutputStreamAppender.java:170) at org.apache.logging.log4j.core.appender.AbstractOutputStreamAppender.append(AbstractOutputStreamAppender.java:161) at org.apache.logging.log4j.core.appender.RollingRandomAccessFileAppender.append(RollingRandomAccessFileAppender.java:218) at org.apache.logging.log4j.core.config.AppenderControl.tryCallAppender(AppenderControl.java:156) at org.apache.logging.log4j.core.config.AppenderControl.callAppender0(AppenderControl.java:129) at org.apache.logging.log4j.core.config.AppenderControl.callAppenderPreventRecursion(AppenderControl.java:120) at org.apache.logging.log4j.core.config.AppenderControl.callAppender(AppenderControl.java:84) at org.apache.logging.log4j.core.config.LoggerConfig.callAppenders(LoggerConfig.java:448) at org.apache.logging.log4j.core.config.LoggerConfig.processLogEvent(LoggerConfig.java:433) at org.apache.logging.log4j.core.config.LoggerConfig.log(LoggerConfig.java:417) at org.apache.logging.log4j.core.config.LoggerConfig.log(LoggerConfig.java:403) at org.apache.logging.log4j.core.config.AwaitCompletionReliabilityStrategy.log(AwaitCompletionReliabilityStrategy.java:63) at org.apache.logging.log4j.core.Logger.logMessage(Logger.java:146) at org.apache.logging.log4j.spi.AbstractLogger.logMessageSafely(AbstractLogger.java:2091) at org.apache.logging.log4j.spi.AbstractLogger.logMessage(AbstractLogger.java:2005) at org.apache.logging.log4j.spi.AbstractLogger.logIfEnabled(AbstractLogger.java:1876) at org.apache.logging.log4j.spi.AbstractLogger.info(AbstractLogger.java:1421) at net.minecraft.client.gui.GuiNewChat.printChatMessageWithOptionalDeletion(GuiNewChat.java:157) at net.minecraft.client.gui.GuiNewChat.printChatMessage(GuiNewChat.java:140) at net.minecraft.client.gui.chat.NormalChatListener.func_192576_a(NormalChatListener.java:18) at net.minecraft.client.gui.GuiIngame.func_191742_a(GuiIngame.java:1319) at net.minecraft.client.network.NetHandlerPlayClient.handleChat(NetHandlerPlayClient.java:813) at net.minecraft.network.play.server.SPacketChat.processPacket(SPacketChat.java:53) at net.minecraft.network.play.server.SPacketChat.processPacket(SPacketChat.java:1) at net.minecraft.network.PacketThreadUtil$1.run(PacketThreadUtil.java:15) at java.util.concurrent.Executors$RunnableAdapter.call(Executors.java:511) at java.util.concurrent.FutureTask.run(FutureTask.java:266) at net.minecraft.util.Util.runTask(Util.java:47) at net.minecraft.client.Minecraft.runGameLoop(Minecraft.java:1133) at net.minecraft.client.Minecraft.run(Minecraft.java:428) at net.minecraft.client.main.Main.main(Main.java:115) at Start.main(Start.java:11) Caused by: java.net.ConnectException: Connection refused: connect at java.net.DualStackPlainSocketImpl.connect0(Native Method) at java.net.DualStackPlainSocketImpl.socketConnect(DualStackPlainSocketImpl.java:79) at java.net.AbstractPlainSocketImpl.doConnect(AbstractPlainSocketImpl.java:350) at java.net.AbstractPlainSocketImpl.connectToAddress(AbstractPlainSocketImpl.java:206) at java.net.AbstractPlainSocketImpl.connect(AbstractPlainSocketImpl.java:188) at java.net.PlainSocketImpl.connect(PlainSocketImpl.java:172) at java.net.SocksSocketImpl.connect(SocksSocketImpl.java:392) at java.net.Socket.connect(Socket.java:607) at java.net.Socket.connect(Socket.java:556) at java.net.Socket.(Socket.java:452) at java.net.Socket.(Socket.java:229) at com.sun.jndi.ldap.Connection.createSocket(Connection.java:380) at com.sun.jndi.ldap.Connection.(Connection.java:220) . 55 more

If your Minecraft installation is not vulnerable, you will simply see the chat message in the logs:

[17:37:50] [Server thread/INFO]: $ [17:37:50] [Client thread/INFO]: [CHAT] $

Источник: wurst.wiki

Атакующие уже используют Log4Shell для установки вредоносов и майнеров

Киберпреступники уже взяли на вооружение опасную брешь Log4j Log4Shell, с помощью которой они пытаются развернуть вредоносные программы на уязвимых серверах. Параллельно исследователи также сканируют Сеть на наличие дырявых установок.

Таким образом, из просто критической уязвимости Log4j Log4Shell превратилась в 0-day. Как известно, баг позволяет злоумышленникам выполнить код на серверах, для этого достаточно поменять user-agent браузера на специальную строку.

Есть и хорошие новости: Apache выпустила версию Log4j 2.15.0, в которой якобы устраняется выявленная брешь, однако киберпреступники уже начали сканировать Сеть и пытаться эксплуатировать уязвимость, поэтому последствия всё ещё могут быть плачевными.

Поскольку проблемный софт используется на тысячах корпоративных веб-сайтах и в приложениях, специалисты опасаются, что Log4Shell приведёт к масштабным кибератакам на организации по всему миру.

На сегодняшний день атакующие пытаются использовать эксплойт для установки вредоносного криптомайнера — на лицо финансовая заинтересованность. Также проскакивали сообщения о попытке создания ботнета.

Исследователи из компании Cisco опубликовали отчёт, в котором утверждается, что злоумышленники пытались эксплуатировать Log4Shell аж за девять дней до публикации информации об уязвимости. Согласно данным NIST, дыра получила идентификатор CVE-2021-22448 и максимальные 10 баллов по шкале CVSS.

Стоит упомянуть и исследование Netlab 360, в котором эксперты указывают на эксплуатацию Log4Shell в качестве вектора для установки вредоносов Mirai и Muhstik на уязвимые устройства.

Подписывайтесь на канал «Anti-Malware» в Яндекс Дзен, чтобы первыми узнавать о новостях и наших эксклюзивных материалах по информационной безопасности.

22 Марта 2023

28 Марта 2023

/news/2023-04-14-111332/40964

Екатерина Быстрова 14 Апреля 2023 — 20:56

С апреля 2023 года введены в действие два знаковых национальных стандарта (ПНСТ) на системы с разделением доменов. Стандарты были разработаны «Лабораторией Касперского» и приняты ТК 194 «Киберфизические системы». Они определяют базовые понятия и основные архитектурные принципы, заложенные в системы с разделением доменов, в том числе в KasperskyOS.

Необходимость в стандартах возникла в связи с тем, что в ходе разработки операционной системы KasperskyOSспециалисты компании обнаружили, что в отечественных документах и даже в учебниках по безопасности отсутствовали термины, определения и понятия, на которые можно было бы ссылаться при описании проектных архитектурных решений. Нужно было адаптировать термины и опыт из зарубежных документов. Во избежание расхождений в переводе и интерпретации понятий было принято решение провести работу над национальными стандартами.

Практический подход к созданию систем с разделением доменов активно исследуется и реализуется примерно с начала двухтысячных годов. Он может применяться при создании конструктивно безопасных систем, но эффективен именно в комплексе, а в отрыве от других методов может не дать нужный результат. В его основе лежит стратегия построения систем, требующих функциональной и информационной безопасности с высокой степенью уверенности.

«Сейчас документы носят статус предварительных, но это означает лишь, что необходимо накопить опыт в процессе их применения, поскольку речь идёт о новых для отечественной практики понятиях, терминах и определениях. Условия применения точно такие же, как и стандартов ГОСТ. Таким образом работа над KasperskyOSстала двигателем к созданию национального стандартизованного подхода. Мы гордимся этим», ― комментирует Екатерина Рудина, руководитель группы аналитиков по информационной безопасности Kaspersky ICS CERT.

Подробно с новыми стандартами можно ознакомиться по ссылкам:

- Информационные технологии. Интернет вещей. Системыс разделением доменов. Термины иопределения

- Информационные технологии. Интернет вещей. Системы с разделением доменов.Базовые компоненты

Подписывайтесь на канал «Anti-Malware» в Яндекс Дзен, чтобы первыми узнавать о новостях и наших эксклюзивных материалах по информационной безопасности.

Источник: www.anti-malware.ru